Navegador "Tor": revisiones, la característica del software para el anonimato en la red

En los últimos años, el anonimato en la red ha adquiridoalgún significado especial. Cada vez más, ha habido signos en la sociedad del hecho de que la libertad en Internet es solo una ilusión impuesta a los usuarios comunes. De hecho, tanto de su proveedor de Internet como de los sitios que visita, hay una gran cantidad de información diferente sobre su comportamiento. Alguien ignora esto y a alguien no le gusta que lo puedan seguir. La solución para este último puede ser un software especial, conocido como el navegador "Tor". En este artículo se darán comentarios al respecto, así como una descripción de los principios del programa.

¿Qué es Thor?

Comencemos con la definición. El software Tor es un sistema que permite el anonimato del usuario en línea mediante la redirección del tráfico a través de una red de servidores en todo el mundo. Debido a esto, es prácticamente imposible rastrear qué recursos visita el usuario.

El desarrollo de este proyecto comenzó en el comienzo2000's en los Estados Unidos. Más tarde, los autores del sistema lograron recolectar fondos para la implementación del programa. Hoy, el navegador "Tor" se presenta en forma de un programa que cualquiera puede descargar. Después de llevar a cabo la configuración de esta disposición, el usuario puede estar oculto de la vigilancia en muchos sentidos. ¿Qué hace exactamente el programa, sigue leyendo?

¿Por qué necesito Tor?

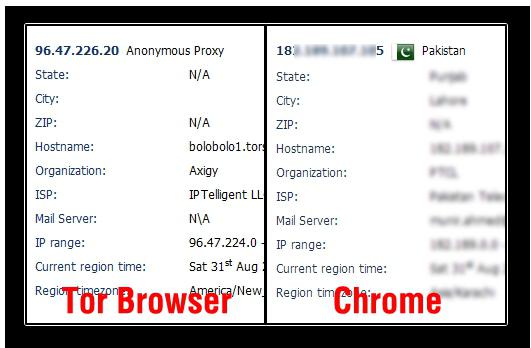

Entonces, como ya se señaló, el primer destinoEste software es para asegurar el anonimato. Es casi imposible rastrear qué recursos ingresa el usuario, qué sitios mira. Al igual que usted no puede entender el país de origen de esta persona encriptando el tráfico a través de diferentes servidores con los que el navegador "Tor" interactúa.

Las revisiones y discusiones del programa muestran otraEl uso de este software es la capacidad de acceder a recursos prohibidos. A la luz de los recientes acontecimientos políticos en el mundo, este tema es especialmente urgente. La restricción establecida en el nivel del proveedor con respecto al acceso a ciertos recursos se viola por la incapacidad de establecer el hecho de la visita. Un sitio que está bloqueado por una u otra razón, una persona puede verlo usando los mismos servidores, que son algo así como un enlace en esta cadena de tráfico.

¿Cómo usar el navegador "Tor"?

No se preocupe que el navegador "Tor", comentarios sobrelo que nos interesa, es algo complicado, que requiere conocimientos especiales, habilidades de programación y demás. No, de hecho, el trabajo en este programa se simplifica tanto como sea posible, y una vez que lo descargues, lo verás por ti mismo. Anteriormente, sentarse en Internet a través del protocolo "Thor" era mucho más difícil. Hasta la fecha, los desarrolladores tienen un navegador listo "Tor". Después de haberlo instalado, puede visitar sus sitios favoritos, como lo hizo anteriormente.

Muchas personas no han escuchado sobre esta solución de software. Alguien, por el contrario, solo es consciente de la existencia de este producto, pero no sabe cómo configurar "Thor" (navegador). De hecho, es muy fácil.

Después de iniciar el programa por primera vez, verá una ventana condos opciones alternativas, que debe elegir según la situación con su conexión a Internet. Es muy simple: si cree que el proveedor está monitoreando sus acciones y le gustaría combatirlo, debe realizar algunas configuraciones mínimas para los parámetros de la red.

Si está seguro de que no hay control conno tiene un administrador de red detrás suyo y al proveedor no le importa qué sitios está explorando, debe elegir el primer método: "Me gustaría conectarme directamente a la red Tor".

Como verá en el futuro, los sitios quedeterminar su ubicación, ya no podrá mostrar con precisión su ciudad y país de origen. Este será el principal indicador de cómo funciona el navegador "Tor". Los testimonios indican que es más fácil ir a los sitios prohibidos en su país de esta manera.

Amenaza de seguridad

Hay muchos rumores en Internet sobre quéDe hecho, la red es "Thor". Alguien argumenta que este es un producto del ejército de los EE. UU., Que quería controlar el mundo del cibercrimen de esta manera. Otros también llaman a la red "Thor" el reino de los traficantes de drogas, armas y varios terroristas.

Sin embargo, si trabajas con este navegadorpara descargar de su rastreador de torrents favorito, es poco probable que se convierta en un terrorista, como miles de otros usuarios de este software. Los comentarios de los consumidores que trabajan con él confirman que esta es una manera fácil de deshacerse de la supervisión del tráfico o eludir la prohibición de visitar el recurso. Entonces, ¿por qué no usarlo?

Alternativa

Por supuesto, si no quiere involucrarse con algo nuevo para usted, no tiene que elegir el navegador Thor como una forma de proteger la información personal.

Las revisiones muestran que el anonimato en la red se puede obtener de otras maneras, por ejemplo, a través de una conexión VPN. Es más fácil, y para algunos, más confiable que trabajar con un dudoso protocolo "Thor".

En cualquier caso, la elección es tuya.